Как взломать Telegram и WhatsApp: спецслужбы не нужны

На прошлой неделе общественность взбудоражила новость о возможной причастности спецслужб к взлому аккаунтов оппозиционеров (российских) в популярном мессенджере Telegram. На протяжении своего существования человечество пыталось объяснить всё необъяснимое с помощью высших сил – Богов. В наше время все непонятные вещи объясняют происками спецслужб.

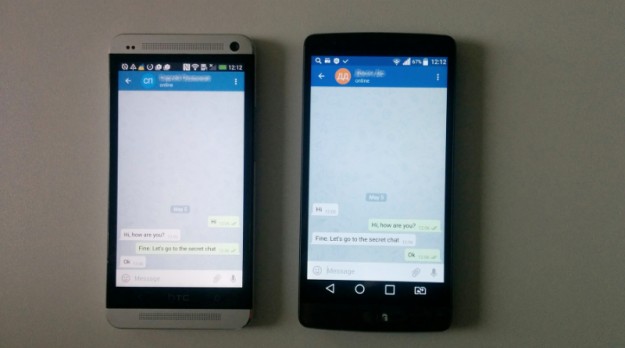

Мы решили проверить, действительно ли нужно быть спецслужбой, чтобы получить доступ к чужому аккаунту Telegram. Для этого мы зарегистрировали тестовый аккаунт Telegram, обменялись несколькими тестовыми сообщениями:

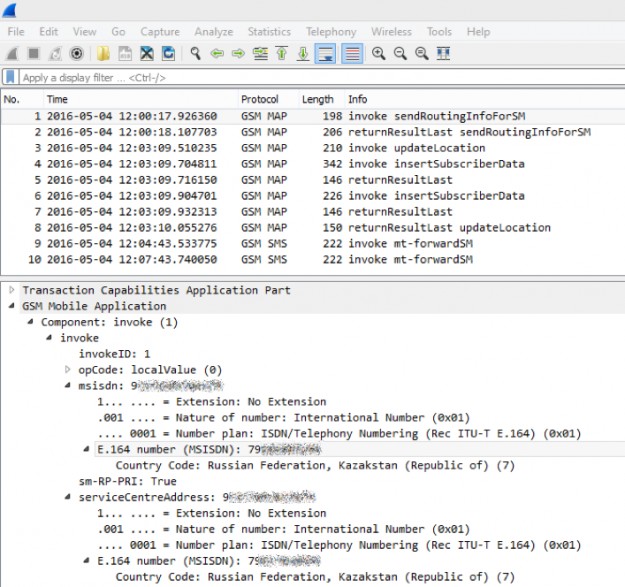

А затем мы провели атаку через сеть SS7 на один из тестовых номеров (подробнее о самих атаках мы писали ранее). И вот что у нас получилось:

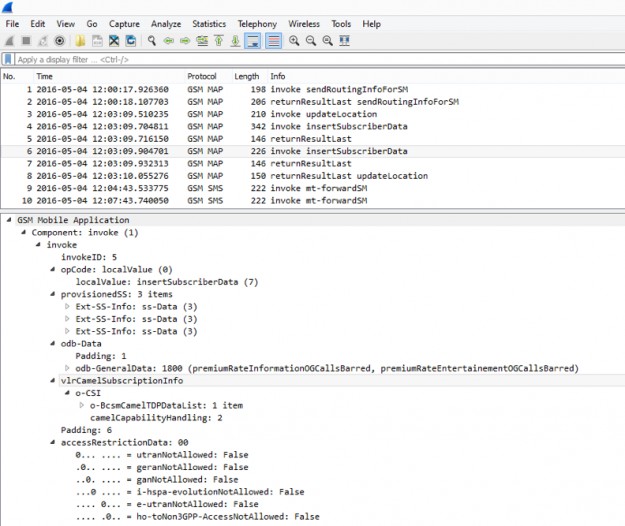

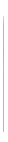

Сначала узнаем IMSI…

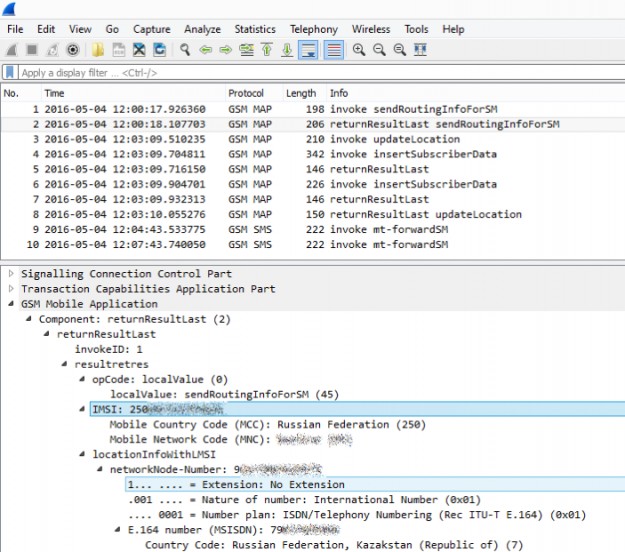

Перерегистрируем абонента на наш терминал…

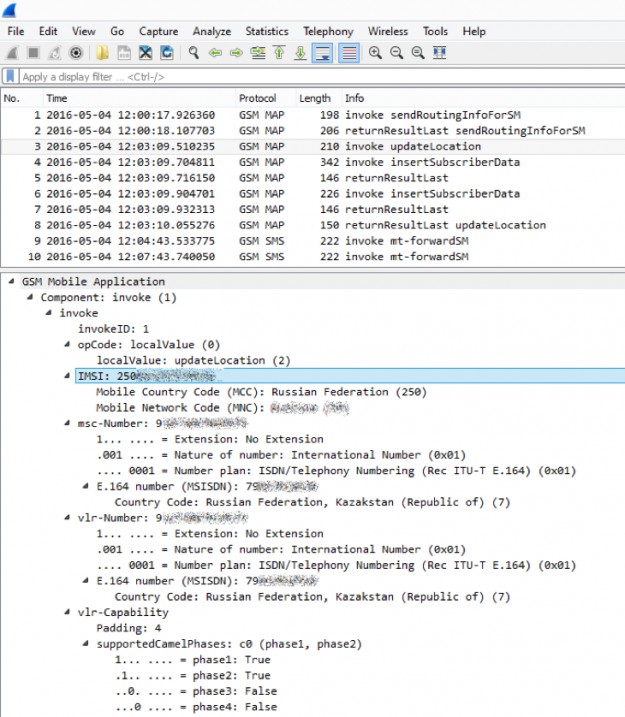

Получаем профиль абонента…

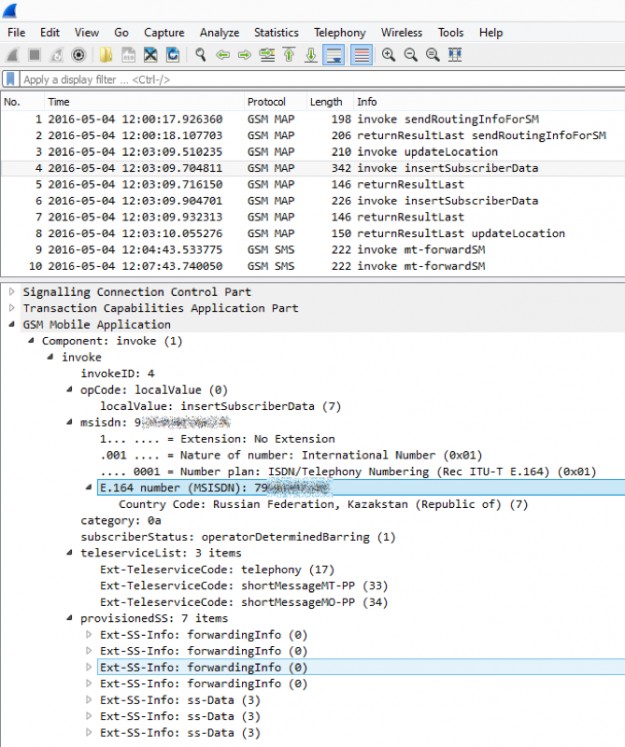

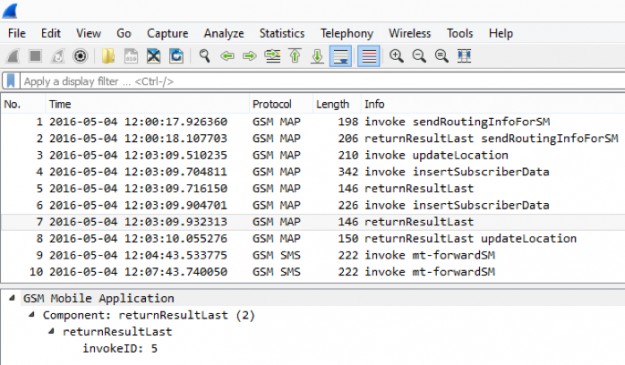

Завершаем процедуру перерегистрации абонента…

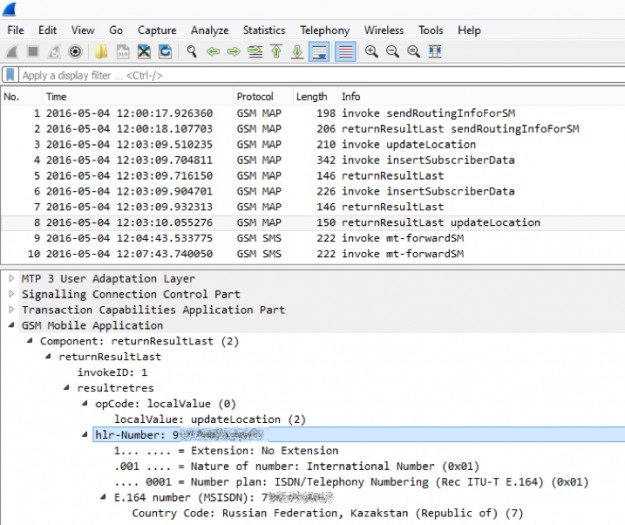

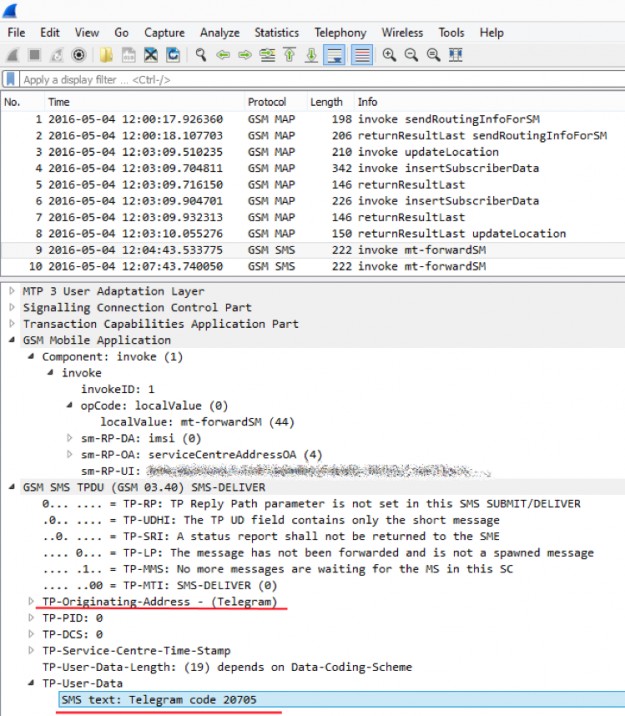

Теперь номер жертвы под полным нашим контролем. Инициируем на любом девайсе процедуру подключения к Telegram под аккаунтом жертвы (номер телефона) — и получаем заветную SMS…

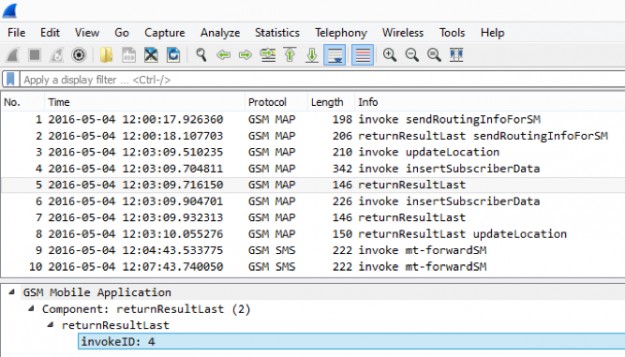

После ввода кода мы получаем полноценный доступ к аккаунту Telegram. Теперь мы можем не только вести переписку от имени жертвы, но и прочитать всю переписку, которую клиент Telegram любезно подгружает (телефон справа имеет полную копию переписки телефона слева):

Однако прочитать секретные чаты невозможно:

Но можно создать новый — и переписываться от имени жертвы:

После этого мы провели атаку по той же схеме на WhatsApp. Доступ к аккаунту мы конечно же получили, но так как WhatsApp (якобы) не хранит историю переписки на сервере, получить доступ к переписке, которая была ранее, не удалось. WhatsApp хранит backup переписки в Google Drive, поэтому для получения доступа к ней необходимо ещё взломать аккаунт Google. Зато вести переписку от имени жертвы, так что она не будет об этом знать – вполне реально:

Выводы: уж сколько раз твердили миру, что передача одноразовых кодов посредством SMS — небезопасна, так как мобильная связь в целом небезопасна. Уязвимостям подвержена не только технологическая сеть SS7, но и алгоритмы шифрование радиоинтерфейса. Атаки на сеть SS7 можно осуществлять из любой точки мира, а возможности злоумышленника не ограничиваются взломом мессенджеров. И сейчас все эти атаки становятся доступны не только спецслужбам, но и многим другим. Стоит также отметить, что все тесты проводились с настройками по умолчанию, то есть в режиме, в котором работает большинство пользователей.

Источник: habrahabr.ru

Обсуждение новости

Предыдущие новости

Лучшие iPad аксессуары для путешествий17:57 19.05.2016

Лучшие iPad аксессуары для путешествий17:57 19.05.2016Планшеты уже убили нетбуки. Они могут сделать тоже самое и с обычными ноутбуками, в долгосрочной перспективе. Эти устройства не только значительно проще в использовании в дороге, но и так же способны.

Xiaomi Mi Box на базе Android TV поддерживает 4K-видео17:45 19.05.2016

Xiaomi Mi Box на базе Android TV поддерживает 4K-видео17:45 19.05.2016На конференции для разработчиков Google I/O 2016, которая проходит в Маунтин-Вью (Калифорния) с 18 по 20 мая, компания Xiaomi представила новую телеприставку Mi Box на основе платформы Android TV. Кроме того, Xiaomi подтвердила, что будет одним из первых партнеров Google в создании устройств, совместимых с платформой виртуальной реальности Daydream.

Asus представит смартфоны ZenFone 3 на мероприятии 30 мая14:09 18.05.2016

Asus представит смартфоны ZenFone 3 на мероприятии 30 мая14:09 18.05.2016Компания Asus выпустила тизерный видеоролик, посвященный ее новой линейке смартфонов ZenFone 3, которая пока не была представлена официально.

На смену Moto X придет флагманская серия Moto Z11:46 18.05.2016

На смену Moto X придет флагманская серия Moto Z11:46 18.05.2016Известный своей осведомленностью Эван Бласс (Evan Blass) через свой аккаунт в Twitter под ником @evleaks и на сайте VentureBeat опубликовал подробности о планах Motorola, являющейся сейчас дочерней компанией Lenovo, по выпуску флагманских смартфонов.

Moto G4 и Moto G4 Plus представлены официально15:24 17.05.2016

Moto G4 и Moto G4 Plus представлены официально15:24 17.05.2016Как и ожидалось, сегодня Motorola официально представила в Индии два новых смартфона серии Moto G — Moto G4 и Moto G4 Plus. Это уже четвертое поколение бюджетных Moto G. Они обладают сходным дизайном и характеристиками, главным же отличием стал сканер отпечатков пальцев и улучшенная камера, а также опциональная версия с увеличенным объемом памяти у Moto G4 Plus.